29.12.2015 - par Valérie Dagrain cc by sa

Présentation : Depuis 1984, chaque année, le CCC, Chaos Computer Club organise une série de conférences dont les domaines se sont élargis de la sécurité informatique, hardware à making, de science à la "failosophy", l’éthique, la société et le politique, l’art et la culture. Chaque conférence va présenter un état de la situation, un bilan des actions et projets en 2015 puis les actions à venir pour 2016.

Cette année représente la 32ème édition et étant organisé par le CCC (C3), l’événement se nomme 32C3. Le thème de cet année est "gated communities" et retrouvez ici le site officiel.

Le programme : le planning complet des 300 conférences par jour et selon les orateurs. Les conférences sont toutes en anglais (2/3) ou en allemand (1/3). Cette année 2015 il y a 4 salles de conférences en parallèle.

Suivre en temps réel les conférences de 2015 pour voir le-s conférencier-es, les présentations ou écouter en temps réel.

Les archives en cours : les annonces rapides et appels pour participer qui sont appelés "lightning talks", les ressources media et retrouver toutes les vidéos des conférences de l’événement 32c3.

Écriture collaborative : création d’une page publique sur le site de Framasoft pour échanger durant les conférences avec différentes communautés, re-tweet pour remercier et rediriger vers la présentation des intervenant-e-s

Synthèse des 4 journées : le 27, 28, 29 et 30 décembre 2015.

J3 - Des conférences du 29 décembre 2015

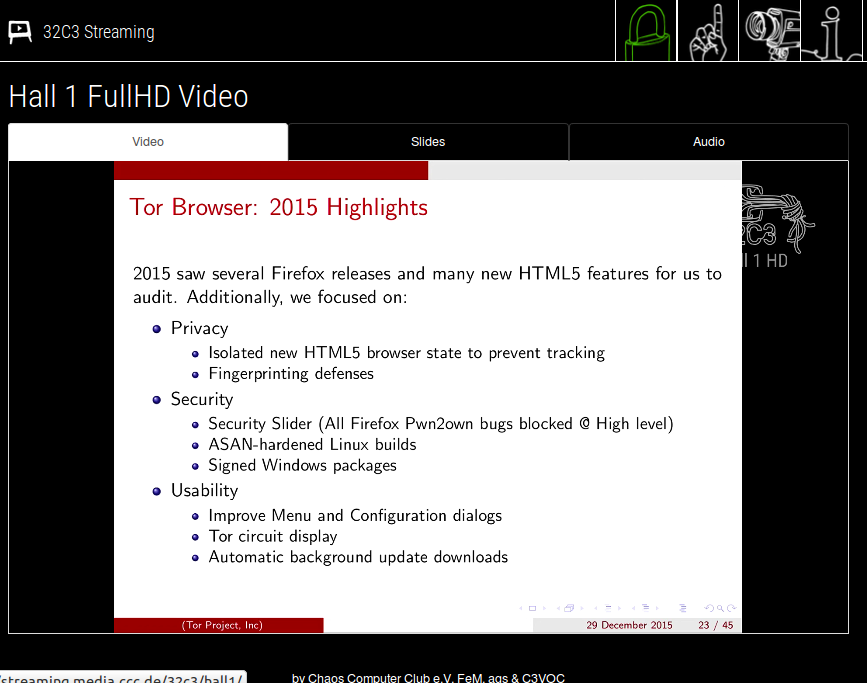

- Les services de Tor, plus utiles que ce que l’on pense. Originellement Tor était utilisé par ceux qui craignaient que leurs sites webs ferment mais progressivement Tor est devenu une garantie de sécurité pour ses utilisateurs. Retrouvez ici les autres services de Tor.

- Les changements majeurs dans le Projet Tor, le réseau Tor et sa communauté.

Durant la présentation, l’historique de Tor révèle tous les sujets techniques, sociaux, économiques, politiques et culturels que la mise en place de ce réseau sécurisé a apporté. Des exemples avec le nouveau service Tor Messenger, des témoignages sur le développement de Tor Library et des remerciements envers sa communauté. - Le rôle des graphiques-réseau générés par les drones dans la guerre contre le terrorisme.

L’utilisation militaire de drones a profondément changé la guerre : les questions portaient auparavant sur la dimension éthique et juridique d’utilisation des drones. En s’appuyant sur des sources militaires US et des publications de Snowden, Christoph Engemann présente comment les graphes sont révélateurs de la guerre contre le terrorisme. Mots clés : SIGINT, drones, nodes. - Bilan sur la sécurité des mails en 2015. Que se passerait-il si vos e-mails étaient envoyés en clair ? Alors que PGP et S/MIME permettent de chiffrer nos correspondances, les utilisateurs peinent à adopter ces pratiques. Encore plus inquiétant, ces vulnérabilités sont largement exploitées.

- Une exploration de l’Intelligence Artificielle sous l’angle de la création de sens Joscha, chercheur en science cognitive au MIT expose comment l’esprit crée des représentations dans un environnement pour apprendre à construire des modèles. En expliquant le fonctionnement de la rationalité humaine, l’intervenant explique où sont les "failles" humaines concernant les croyances. Mots clés : Épistémologie et I.A.

- Comment les algorithmes pourraient bientôt contrôler nos vies. Sur la discrimination et l’éthique dans une société dirigée par les données. Les algorithmes et le "big data" pénètrent de nombreux aspects de nos vies, la collecte et l’analyse des données s’accentuent. Le futur sera t’il un espace intelligent ? Andreas Dewes expose comment nos emplois, notre santé et notre vie risquent d’être décidées par des algorithmes et comment ils peuvent être formés pour être discriminant.

- Technologie et prévention des atrocités de masse. Comment utiliser la technologie pour maintenir la paix ? Comment prévenir ou documenter des crimes de masse ? Nicolai Pogadl expose les travaux de recherche du laboratoire de prévention, le DMAP Lab. De nombreux liens ressources dans la page.

- Observations récentes des mécanismes de censure sur Internet en Inde

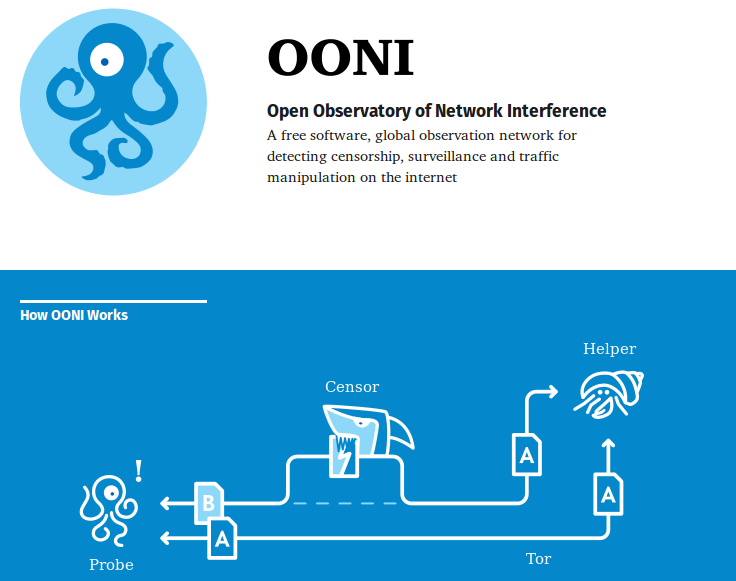

K.Srikanth présente que le 17.12.2011, le Ministère des TIC en Inde a rendu une ordonnance pour que les FAI bloquent des sites pour « propagande jihadiste » et anti-nationalisme. Les recherches révèlent que cela a impacté des sites culturels populaires tel qu’archive.org, vimeo.com, dailymotion.com et bloqué des sites comme github. En Janvier 2015, avec l’utilisation d’OONI (Tor Project) qui observe les interférences sur le réseau, des mécanismes de blocage sont identifiés et exposés durant cette conférence. - Safe Harbor Max Schrems annonce les conséquences du « Safe Harbor ». En octobre 2015, la Cour de Justice de l’Union Européenne (CJUE) a jugé que "la surveillance de masse » de la NSA par les États-Unis sur le système de partage de données, a violé « l’essence » de l’article 7 et 47 de la Charte des droits fondamentaux de l’UE. Les implications concernent les grands fournisseurs. Quelles solutions juridiques et techniques sont désormais possible pour respecter les droits fondamentaux dans la sphère numérique ? - Autre source.

- Le Prix de la dissidence. L’état de surveillance et les tactiques modernes de COINTELPRO. Depuis plus de 10 ans, CAGE est une organisation de défense indépendante qui travaille à aider les communautés touchées par la guerre contre le terrorisme. Nous devons sécuriser nos communications et notre environnement juste pour continuer notre travail" et utiliser des nouvelles méthodes de cryptage.

- Représentation panoptique au niveau de la rue ou comment les drones, IMSI Catchers (système d’écoute) et les caméras façonnent nos villes. Dia Kayyali présente comment l’omniprésence de la surveillance (repérage par GPS, IMSI Catchers, biométrie, drones, caméras) est désastreuse pour la liberté d’expression mais aussi comment nous nous représentons la rue et à qui ça rapporte (General Electric, Morpho...). Cette présentation aborde aussi les failles de sécurité exposées par les hackers.

- Les résultats d’un projet de recherche sur la surveillance numérique post-Snowden

Présentation des résultats du projet de recherche « citoyenneté numérique et la société de surveillance : État-Media-citoyen, après les fuites révélées par Snowden". Une autre lecture des media révèle que les citoyens sont bien préoccupés et impuissants pour résister face à la surveillance. - Comment le Logiciel et hardware libre peuvent apporter une souveraineté nationale. Cette conférence traite de l’utilisation des logiciels et matériels libres pour développer les soins à Gaza en Palestine. Appel pour une conférence : « Free and open source health » le 9-13 mai 2016 à Gaza.

- Faites-nous confiance et votre entreprise va s’étendre. Le collectif "Artiste contre 419" présente leurs stratégies de Net-activistes contre les entreprises frauduleuses sur Internet. Leur projet artistique d’entreprise fictive « Megacorp » questionne la centralisation du pouvoir.

- Le Journalisme aime l’informatique. Cette conférence éclaire comment les journalistes utilisent l’informatique (machine learning, algoritmes...) pour présenter autrement l’information.

- Dix ans après, nous avons perdu la guerre. Que peut faire la communauté des hackers ?. Cette présentation a pour objectif d’identifier des futurs possibles sur la surveillance et les droits numériques dans les 5 à 10 ans à venir.

Des ateliers scientifiques et D.I.Y :

- 3D Moon project. Karsten Becker expose comment un groupe de jeunes chercheurs veut construire des éléments avec une imprimante 3D depuis l’espace (plutôt que d’envoyer par des fusées) en utilisant la régolite (roche lunaire) comme matière première. L’objectif : construire un poste avancé sur place.

- Jeter les impressions, imprimer la poubelle. Obelix montre comment imprimer plus de choses mais aussi réduire les déchets. Avec la baisse du coût d’une imprimante 3D, cet exposé met en avant comment re-utiliser le plastique issu des impressions et réduire l’impact sur l’environnement.

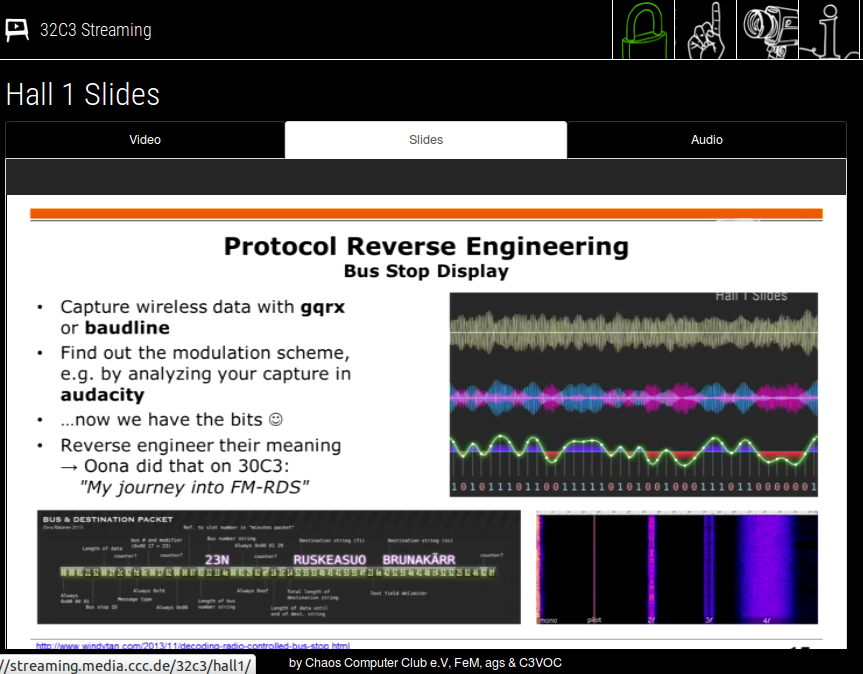

- Construire et défaire un système de sécurité wireless. Comment pouvons-nous analyser les protocoles sans fil et avoir des systèmes sûrs ? Jiska présente des techniques pour bidouiller à moindre coût, sur le chiffrement et une diversité de perturbations.

- La possibilité d’une armée où l’utilisation de l’art comme expérience sociale avec des médias sociaux. Cette présentation aborde de l’économie de l’attention, les retouches d’image...

- Artisanat, loisirs et l’innovation de l’utilisateur. Depuis 5 ans, le hacking reçoit une attention croissante en S.H.S. L’étude Homme-Machine dépeint le piratage très différemment des chercheurs en S.H.S qui interrogent : "l’artisanat transgressive", "la pratique de loisirs innovants" mais aussi les pratiques individualistes ou communautaires ou encore une illustration de la façon de défier le déterminisme technologique...

- Art et piratage

Qu’est-ce que le piratage a à voir avec l’art d’avant-garde des années 1960 ? Le mouvement Fluxus présente ses créations dans un environnement numérique. - Shellphish est un groupe de passionné de sécurité crée à l’Université de Californie, Santa Barbara (UCSB) en 2004. De leur début à la DefCon à l’organisation de challenges (CTF), ils présentent à ce jour comment ils ont conçu un système d’exploitation et gagné une qualification pour le DARPA Grand Challenge Cyber.

- Robotique marine. Lilafisch présente des véhicules aériens et terrestres, de la robotique appliquée dans le secteur maritime.

- Vehicle2Vehicle est un projet qui concerne le protocole de communication 802.11p basé par l’IEEE

Les véhicules modernes disposent de plusieurs systèmes d’aide à la conduite (Adas). La présentation révèle aussi des enjeux sur les protocoles de communication et de normalisation qui sont différents entre l’Europe et les États-Unis. Le défi principal qui sera exposé concerne les informations nécessaires pour que le véhicule prenne les décisions.

- Ces conférences se déroulent durant les fêtes de fin d’année en hiver (Allemagne).

- Il existe depuis 1999 des Chaos Communication Camp vers la mi-août, certaines années (Allemagne). Le programme comprend des conférences et des ateliers participatifs, au carrefour des l’ambiance dans les hackerspaces, les fab-labs ou chez les petits débrouillards.

Les documents ressources :

- Chaos Communication Camp

- Le site du 32C3

- Découvrir les thèmes choisis pour chaque année.

- Le programme et visionner les vidéos en temps réel

- Le wiki, le blog, le canal irc #32c3 (serveur freenode)

- [Retrouver les archives] et les vidéos en ligne après l’événement->https://events.ccc.de/congress/2015/wiki/Static:Streams

- Chaos Computer Club