27.12.2016 - par Valérie Dagrain CC-BY-SA 4.0

Présentation : Depuis 1984, le CCC, Chaos Computer Club accueille chaque année des conférences dont les domaines se sont élargis de la sécurité informatique, hardware à making, des sciences, sur l’éthique, la société et la politique, l’art et la culture. Cette année fait apparaître plus de thèmes sur l’espace, les drones, la réalité virtuelle, les "smart cities" et les objets connectés ainsi que des questionnements sur le transhumanisme.

Chaque conférence présente un état de la situation ou l’avancement de projets en 2016, sur des problématiques et des propositions.

Cette année 2016 est la 33ème édition. Étant organisé par le CCC (C3), l’événement se nomme 33C3. Le congrès se déroule à Hambourg et est désormais désigné par CCH. Chaque année un thème marque l’année : pour 2016 le "topic" est "Works for me" et retrouvez ici le menu du site officiel. Je remercie le comité du CCC pour la visibilité significatives de femmes conférencières.

Le programme : le planning des 150 conférences sur les 4 jours. Les conférences sont en anglais (2/3) et certaines en allemand (1/3). Cette année 2016, 4 salles de conférences diffusent en parallèle et proposent du sous-titrage (CC) en allemand et français.

Suivre en temps réel les conférences de 2016.

Les archives des ressources media pour voir ou revoir toutes les vidéos des conférences 2016.

Écriture collaborative : nous avons organisé 4 jours de "Toulouse camp" pour relayer et invité des associations locales à venir suivre les conférences du 33C3. Je remercie rollniak, Sim1, testf, Sk & Bpk, nairwolf, metab, kujiu & G0f pour leur soutien.

Les échanges durant les conférences sur IRC (serveur freenode #toulibre, #laquadrature, #tetaneutral.net...) et remerciements aux conférenciers relayés vers ccc.de, #33C3 et @v_dagrain. Publication d’une synthèse en français chaque jour :

- J1 du 27.12.2016

- J2 du 28.12.2016

- J3 du 29.12.2016

- J4 du 30.12.2016

J1 - Des conférences du 27 décembre 2016

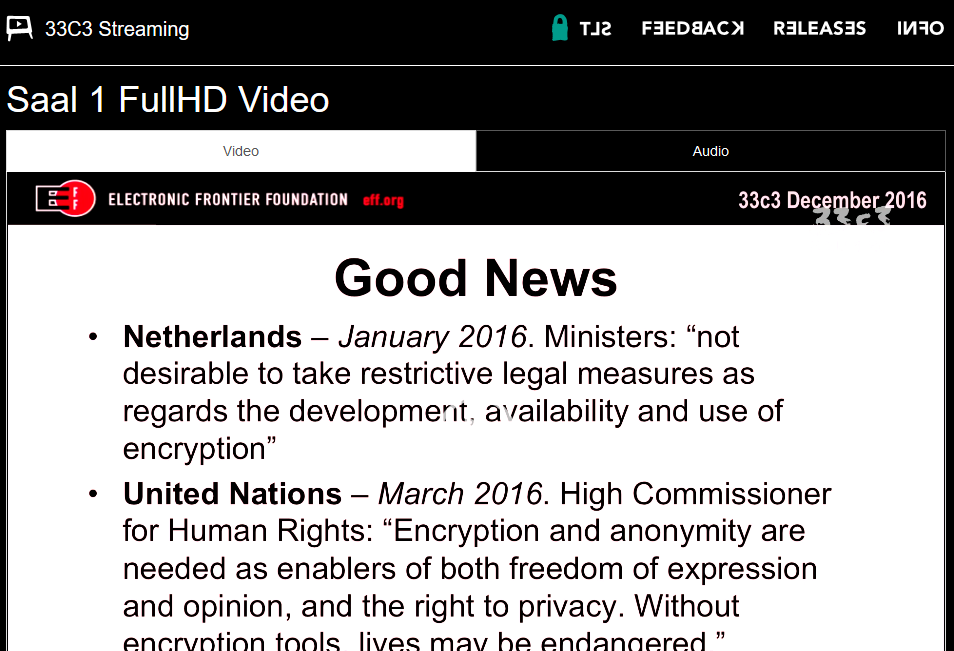

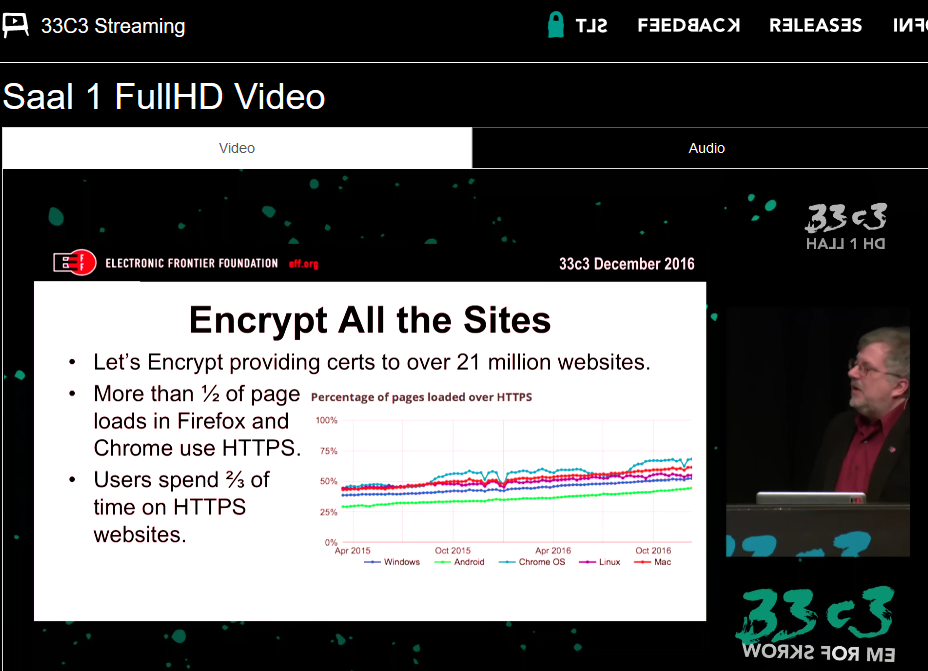

- La bataille pour le chiffrement en 2016 par Kurt Opsahl, D.G adjoint à l’Electronic Frontier Fondation, organisation de la société civile qui lutte pour les libertés civiles à l’ère numérique. Kurt présente la législation sur le chiffrement VS les pressions des décideurs d’inclure des "back doors". Suite à l’affaire Apple Vs FBI en 2016, cette conférence explique ces pressions (intégrer des back doors) qui affaiblissent les protections des entreprises, la montée du piratage gouvernemental et des cas pratiques de lois sur le chiffrement proposées et promulguées aux États-Unis, Australie, Inde, Russie et au Royaume-Uni ; l’arrestation par le Brésil, de cadres de FaceBook pour faire pression sur WhatsApp ; des résultats et prédictions pour 2017.

- Analyse globale de l’Internet IPv6 par Tobias Fiebig, diplômé en sciences cognitives, ingénieur en système et réseaux, et doctorant en Informatique. Il explore et présente les diverses techniques d’analyses concernant l’IPv6 (protocole réseau).

- Comment le FBI et les polices locales piratent des ordinateurs en dehors de leur juridiction par Joseph Cox, journaliste d’investigation pour VICE motherboard sur la sécurité numérique. La présentation débute sur le FBI qui en 2015, a piraté des ordinateurs en Autriche, Danemark, Chili, Colombie, Grèce et probablement au Royaume-Uni et Turquie. La technique : exploiter Tor Browser pour cibler plus de 4000 ordinateurs dans le monde et sur la base d’un seul mandat sans doute illégal. Ceci révèle la tendance des organismes à étendre à l’extérieur de leur propre pays, la rechercher des piratages criminels à l’étranger, soulevant des questions urgentes sur la légalité.

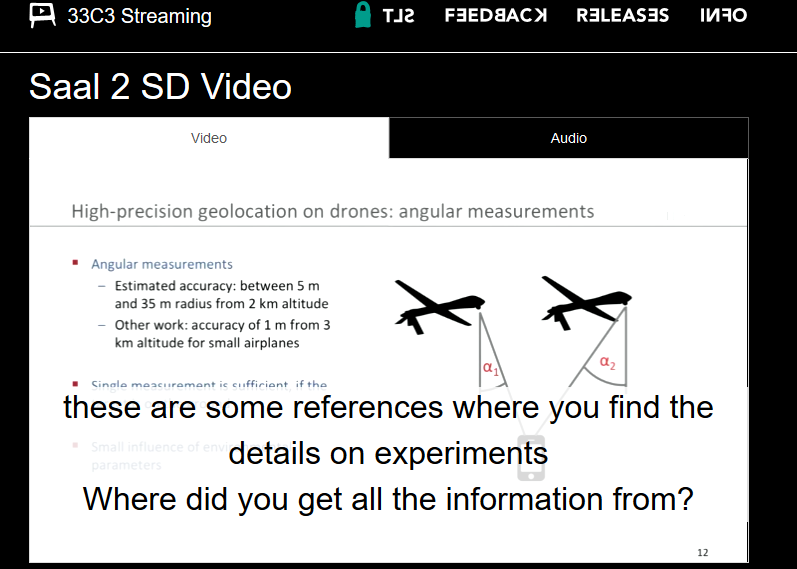

- Méthodes de géolocalisation dans les réseaux mobiles Erik est chercheur et en doctorat à l’Université de Hambourg sur la sécurité et la protection des renseignements personnels. Quelles données sont nécessaires pour localiser, quelles méthodes peuvent être appliquées, comment un drone peut déterminer la position d’un mobile et quel est le rôle des opérateurs de réseaux mobiles dans la géolocalisation ? Erik présente ici les résultats de l’analyse pour le Comité parlementaire allemand du scandale d’espionnage de la NSA sur les méthodes de géolocalisation dans les réseaux mobiles.

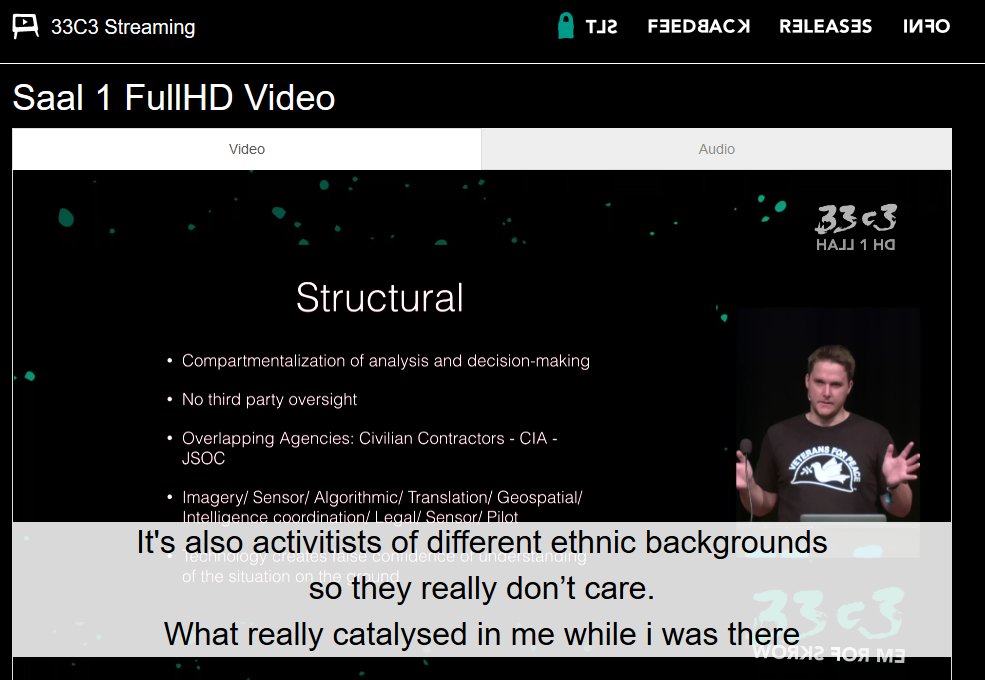

- L’infrastructure et les personnes derrière les massacres avec des drones

Cian Westmoreland était membre du service de communications des Forces aériennes des États-Unis qui a travaillé sur une infrastructure de communication liée à un programme de drones en Afghanistan. Il témoigne sur les drones et les décisions militaires, la responsabilité du tir et la distance dans l’acte de tuer (Cf Hannah Arendt et la bureaucratie ; expérience de Milgram), la vulnérabilité des signaux, les prochains drones furtifs et en essaims, le processus d’automatisation dans l’acquisition des cibles. Une intervenante remercie les supports (Tails, Signal, cryptologie) et ceux qui protègent les lanceurs d’alerte. Sébastien est professeur de sécurité informatique à l’université des sciences appliquées de Münster.

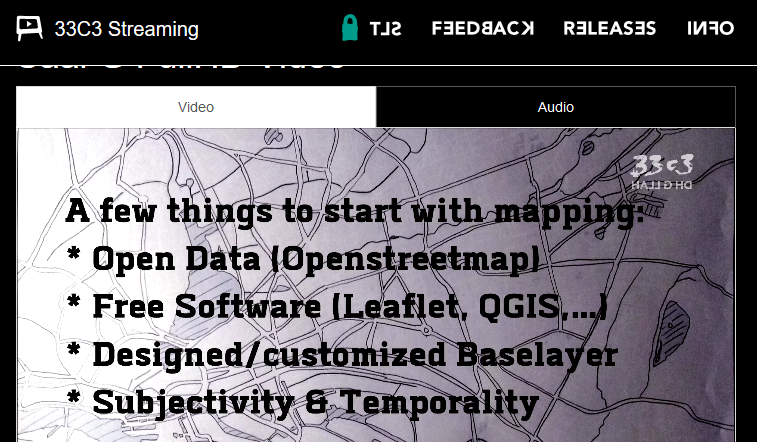

- Comment la cartographie crée l’espace, forme les villes et notre vision du monde. Ulf Treger expose comment la cartographie forme les villes et les paysages, crée des frontières et détermine la perception de notre environnement. Passage en revue des technologies (images satellitaires à haute résolution, mappages basés sur des algorithmes, grande quantité de données des villes numérisées, vue du ciel et vue depuis les rues, déplacement en temps réel) et réflexions sur l’« objectivité » et la « justesse » de la cartographie, la présentation chronologique des cartes (de Da Vinci au XVe siècle, puis de l’exploration à la conquête du monde. Quelles cartes les chercheurs de Silicon Valley et l’industrie automobile veulent fabriquer, quelles nouvelles esthétiques ?

- Dieselgate, un an plus tard par Daniel Lange. En 2015, une présentation au 32C3 expliquait les aspects organisationnels et techniques du "Dieselgate" qui venait juste d’être révélé. La suite des enquêtes confirme que la plupart de tous les constructeurs automobiles ont triché avec les émissions polluantes et révélé une réglementation complexe.

- Le rôle de la dépendance de l’automatisation dans les accidents d’aviation. Bernd Sieker est ingénieur système, informaticien et analyste dans les accidents dans le secteur aérien. Il présente comment l’automatisation des vols des avions de ligne modernes est devenue si fiable qu’elle peut conduire à une détérioration des compétences de vol manuel voire des compétences de prise de décision.

- Rendre à nouveau Internet neutre. Mettons les nouvelles règles de la neutralité du Net de l’UE au travail & savetheInternet Thomas Lohninger milite en Autriche et Christopher Talib est responsable de campagne chez La Quadrature du Net en France. Après 3 années, l’UE a pour la première fois de nouvelles règles sur la neutralité du Net. Que signifient-elles ? Quelles sont les pratiques commerciales des FAI et qui peut être sanctionné par l’organisme de réglementation des télécommunications ? Cette présentation explique l’évolution des démarches avec RespectMyNet.eu, la campagne de 32 ONG de 14 pays qui a réussi à soumettre un demi-million de commentaires aux régulateurs européens, l’ORECE...

- Anthropologie pour les enfants où comment expliquer la vie privée aux enfants ?. Nika Dubrovsky présente un livret scolaire qu’elle a crée comme lien avec les enseignants et les élèves. L’objectif n’est pas de ficher les élèves mais de pouvoir comparer la représentation de la vie privée selon les pays et les époques. Elle aborde le sujet du corps caché/dévoilé, de l’humour politique, de la surveillance des communications. Après une carrière artistique en Israël au début des années 1990, elle a été pionnières dans les nouveaux médias russes, spécialisée dans les médias sociaux et la culture open source. Sa position critique sur les régimes éducatifs a mené au développement et à la publication de livres "doodle" pour les enfants. Ce projet "Anthropology For Kids", vise à créer une série de publications avec une approche participative.

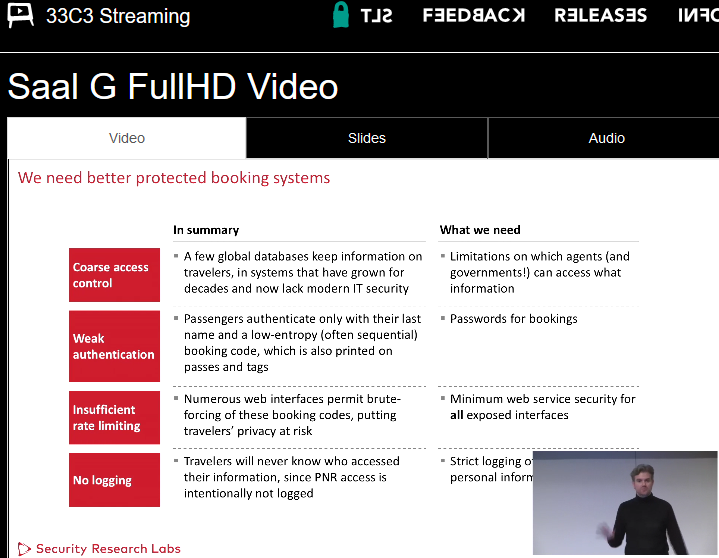

- Où est Carmen Sandiego ? ou comment devenir un agent secret de voyage. Présenté par Nemanja Nikodijevic et Karsten Nohl, cryptographe et chercheur en sécurité au Security Research Labs. Le constat : les systèmes de réservation de voyages sont parmi les plus anciennes infrastructures informatiques mondiales et ont connu des changements depuis les années 80. Les renseignements personnels contenus dans ces systèmes sont mals protégées par les normes actuelles. Démonstration en temps réel de comment ces faiblesses traduisent la divulgation des informations personnelles du voyageur et permettrait plusieurs formes de fraude et de vol, si elles ne sont pas corrigées.

- À la découverte de The Bear Den, par Jessy Campos, chercheur sur les logiciels malveillants au Laboratoire de Recherche Sécurité de l’ESET. Un voyage en terre de (cyber)espionnage : cette conférence présente les résultats d’une chasse de deux ans après Sednit. Sednit, a.k.a Fancy Bear / APT28 / Sofacy, est un groupe d’attaquants opérant depuis au moins 2004 et dont les activités augmentent notamment contre des ministères des affaires étrangères et des ambassades dans le monde entier. Ce groupe a créé un écosystème logiciel complexe (downdelph, xtunnel, xagent, sedkit...).

Des présentations techniques, des projets scientifiques ou "Do It Yourself" (workshops, hackerspaces & fablabs)

- Comment cracker son satellite et chaines TV payantes : Chris Gerlinsky, pirate informatique canadien, présente les différentes étapes (chimiques, microphotographiques, l’analyse binaire, le crypto-hardware, les flux), points forts & faibles de sécurité pour détourner les systèmes TV. Un softcam est conçu et testé à l’aide de logiciels libres. Documents : SCTE, Society of Cable Telecommunications Engineers.

- Le Nibbletronic est présenté par ctrapp, ingénieur mécanique, développeur logiciel et musicien. Nibbletronic désigne un contrôleur MIDI DIY avec une nouvelle interface utilisateur pour les instruments à vent. L’interface qui met quatre octaves au bout des doigts d’une seule main sera le deuxième thème de base.

- Crochetage dans l’Internet des Objets (IoT) par Ray, un "lockpicker" et hacker en électronique qui présente : les serrures électroniques et des techniques de piratage des appareils intelligents afin de sensibiliser aux moyen de protection.

- DROWN, une nouvelle attaque inter-protocoles sur TLS (aperçu dans SSLv2) rend vulnérable 30% de sites en HTTPS. Par Sebastian Schinzel, de l’Université des Sciences Appliquées FH Münster.

- Caractéristiques de Pegasus et la chaîne d’exploitation Trident. Max Bazaliy, chercheur en sécurité chez Lookout, présente les vulnérabilités trouvées et corrigées.

- Nintendo et console Hacking 2016, des ateliers DIY et Fablab dans le Hall 3 !

Les documents ressources :

- Le site du 33C3

- Découvrir les thèmes choisis pour chaque année.

- Le programme et visionner les vidéos en temps réel

- Les canaux : wiki, le blog, le canal irc #33c3 (serveur freenode)

- Retrouver les archives (dont les vidéos après l’événement)

- Chaos Computer Club

- Chaos Communication Camp