30.12.2017 - par Valérie Dagrain CC-BY-SA 4.0

Présentation

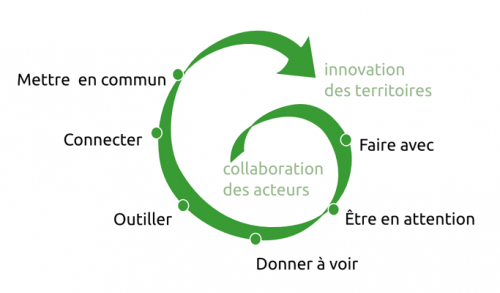

Depuis 1984, le CCC, Chaos Computer Club, accueille chaque année des intervenant-es sur les thèmes de la sécurité informatique, du hardware et "making", aux sciences, à la société et la politique, l’art et la culture. En 2011 et 2016, un thème était dédié au spatial. Pour 2017, on assiste à l’apparition de plus d’interventions sur le changement climatique, l’Internet des Objets et près de 20 conférences sont consacrées à la résilience.

Le congrès se déroule cette année à Leipzig. Cette année 2017 est la 34ème édition. Étant organisé par le CCC (C3), l’événement se nomme 34C3. Pour 2017, la devise du congrès est "Tuwat", de « Tu etwas » en allemand pour « fais quelque chose » et qui fait écho à "Do It". Ce nom est lié au texte fondateur à partir duquel le Chaos Computer Club a évolué dès 1981, dans l’effervescence de la création des clubs informatiques, des mouvements artistiques et sociaux. La mise en œuvre visuelle du 34C3 représente un tournevis lumineux ("Leipzig lights !"), avec le style néon des années 80, et représente l’urgence de la mobilisation.

Le programme

Consulter le programme des 170 conférences. Il comprend aussi des sessions "lightning talk" où chacun peut s’inscrire en dernière minute pour présenter en 1mn, un projet, un état d’avancement ou une demande d’aide. Un grand merci au comité du CCC pour la visibilité significative de femmes conférencières.

Suivre les conférences en temps réel (streaming) durant ces 4 jours. La plupart des interventions sont en anglais et certaines en allemand. Cette année 2017, 4 conférences sont diffusées en parallèle de 11H du matin jusqu’à minuit. Parfois une personne traduit en langue des signes et des formats permettent d’écouter parfois en anglais, en français et en espagnol si c’est en allemand. Les archives des ressources media pour voir ou revoir les vidéos des conférences. Toutes les informations et ressources sur le site organisateur.

Synthèse des 4 journées

1ère journée le 27.12.2017, 2ème journée le 28.12.2017, 3ème journée le 29.12.2017 et 4ème journée le 30.12.2017.

J4 - Des conférences du 30 décembre 2017

- L’Internet à Cuba

Une histoire de résilience communautaire avec la visite des réseaux les plus inhabituels du monde, par un pirate cubain. L’accès à Internet à Cuba est notoirement restrictif. ETECSA, le service de télécommunication géré par le gouvernement, offre 60 hotspots sans fil dans les parcs et les hôtels, permettant aux étrangers et aux citoyens de "visiter" Internet pour 1 $ de l’heure. Les indices des TIC 2016 de l’UIT mesurent 5,6% de pénétration Internet dans l’habitat et 572 bits / s pour la bande passante internationale par utilisateur. Face à cela, les Cubains ont développé des solutions !

Hors des services numériques et circuits touristiques, cette conférence présente 3 formes de réseaux indigènes à Cuba : "El Paquete", des fichiers de médias distribués à travers le pays sur des clés USB et des disques durs, et qui semble être la plus grande source d’emplois privés à Cuba ; le réseau éducatif qui relie plus de 20 établissements d’enseignement supérieurs à Cuba ; le « Street Network » de La Havane, ou SNET, un vaste réseau IP non autorisé, construit par des volontaires avec du matériel de récupération. Même entièrement isolé d’Internet, le SNET connecte plus de 50 000 utilisateurs résidentiels à travers la capitale et abrite une communauté dynamique et des centaines de sites Web. Les intervenants abordent les difficultés : pour accéder à des services puisque certains documents administratifs sont accessibles qu’en ligne et les informations sur l’apparition et diffusion d’épidémies (exemple avec le Virus Zika). Autre document : Inside Cuba’s D.I.Y. Internet Revolution. Wired 7.2017.

- La boîte à outils de surveillance en Italie

Cette étude se penche sur les données des marchés publics, les lois anti-corruption (n°190/2012) et les capacités de surveillance du gouvernement en Italie. L’intervenant présente des documents sur le suivi des dépenses gouvernementales ; une cartographie des capacités de surveillance du gouvernement Italien ; les noms de code de projets gouvernementaux ; les fournisseurs et intervenants sur des appels d’offres liés à la surveillance.

Des conclusions ont été présentées au Freedom Not Fear, où nous avons décrit la méthodologie que nous avons utilisé et nous avons montré des documents reçus avec les demandes du FOIA (Freedom Of Information Act). Illustration avec le Ministère de l’Intérieur Italien nous a fourni 85 factures émises par Area SpA, une société de surveillance italienne connue pour la vente de technologie de surveillance en Egypte. Ces analyses éclairent sur l’utilisation des technologies de surveillance pouvant montrer la responsabilité des gouvernements dans la violations des droits de l’homme.

- Privacy Shield

En 2015, la CJUE, Cour de justice de l’Union européenne, a annulé le système de partage de données entre l’UE et les États-Unis appelé « Safe Harbor » sur la surveillance de masse américaine, comme l’a révélé E.Snowden. Quelques mois plus tard, la Commission européenne a convenu avec le gouvernement américain de le remplacer par le Privacy Shield, malgré l’existence qui venait d’être faite sur PRISM. Cette présentation explique pourquoi le nouvel accord "Privacy Shield" est semblable au "Safe Harbor", ce que l’on apprend avec les documents échangés entre l’UE et les États-Unis et pourquoi il atteindra difficilement la CJUE.

Ressources : Le Privacy Shield, bouclier de protection des données UE-États-Unis est un accord concernant le droit de la protection des données personnelles, négocié entre 2015 et 2016 entre l’Union européenne et les États-Unis d’Amérique. Le site du Privacy Shield.

- Sur la surveillance de masse en Hollande : organisons un référendum !

Au Pays-Bas, les agences de renseignement néerlandaises seront bientôt autorisées à analyser massivement les données des citoyens, en accédant au trafic Internet et bases de données en temps réel. Nous avons lancé une campagne, sleepwet pour obtenir référendum à ce sujet. Étonnamment, cela a fonctionné, avec des débats et plus de 400 000 signatures en cours, de la part de militants des droits de l’Homme, des journalistes, des médecins, etc. Les deux bords du spectre politique soutiennent l’initiative ce qui confirme à quel point l’érosion de la vie privée nous concerne tous.

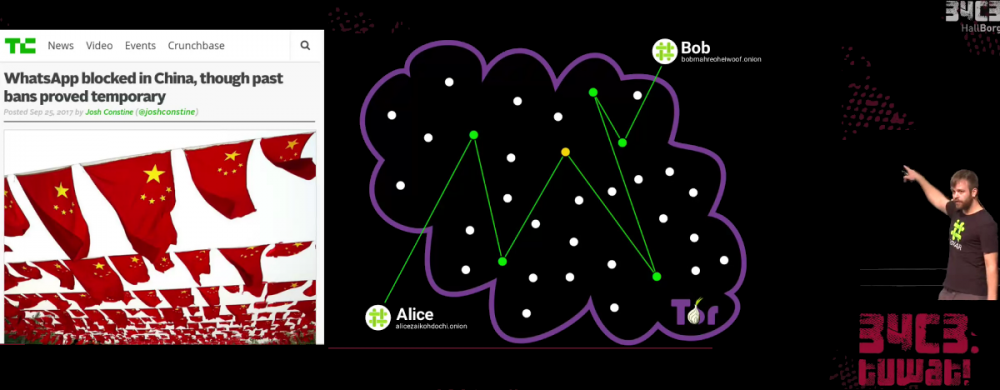

- Messagerie P2P résiliente pour tout le monde

Dans le monde entier, la communication est de plus en plus surveillée et restreinte. Selon les pays, si une communication ne peut être écoutée, elle peut parfois être bloquée. Nous devons développer des outils plus résilients face à ces menaces. La communication et l’expression doivent être libres et la censure ne devrait pas être possible. Même si Internet était supprimé, les gens devraient être capables de communiquer.

Briar est une application de messagerie peer-to-peer qui résiste à la censure et fonctionne même sans accès à Internet. L’application crypte toutes les données de bout en bout et masque également les métadonnées en utilisant les services de Tor. Une application Android est en cours.

- Préoccupations incertaines ou comment les sans-papiers aux États-Unis naviguent avec la technologie

Plus de 11 millions d’immigrants sans papiers vivent aux États-Unis aujourd’hui. Dès son entrée en fonction, l’administration de D.Trump a publié deux ordres exécutifs qui injectent des ressources dans les agences aux frontières et de l’immigration, augmentant les craintes d’expulsion, de harcèlement et de séparation familiale.

L’intervenante présente la situation actuelle concernant l’immigration aux États-Unis et les capacités de surveillance. Suite à des entretiens, une étude sur les pratiques numériques des immigrants sans papiers permettent d’identifier que face aux risques de harcèlement, de détention ou d’expulsion, cette communauté sait s’informer pour se protéger. Mais malgré des mécanismes d’autocensure et de vigilance de leurs activités sur Internet, ces communautés sont exposées aux techniques de surveillance numérique du gouvernement.

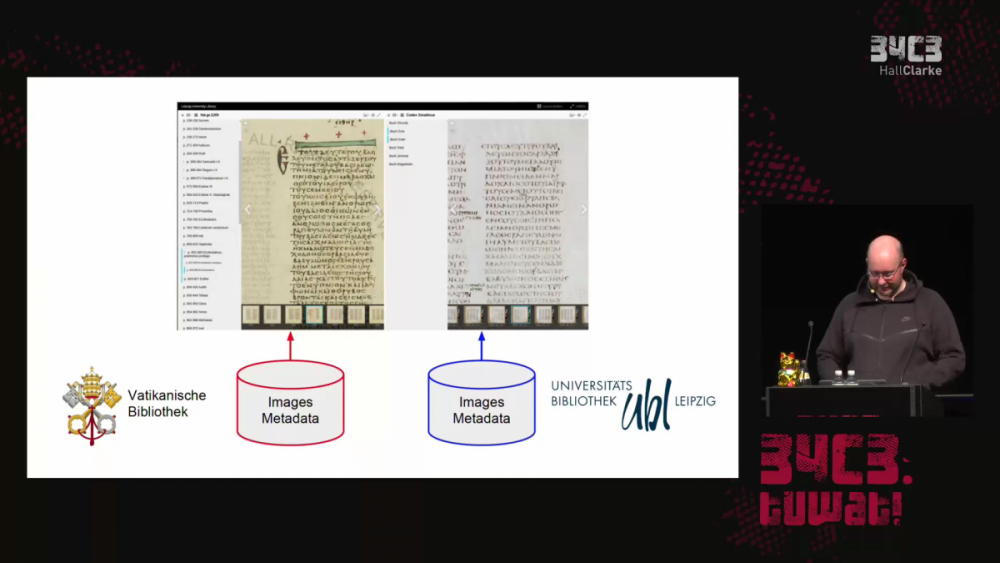

- Cadre international d’interopérabilité de l’image (IIIF)

Les institutions culturelles créent des interfaces interopérables pour les biens culturels numérisés. Auparavant, des œuvres comme les peintures, livres, manuscrits, photographies ou cartes, ne pouvaient être consultées que sur des sites institutionnels isolés. Depuis 2011, une communauté internationale d’agents dans les bibliothèques, musées et services des archives a développé et standardisé une technologie interopérable pour l’accès aux documents numérisés sur Internet : sous le nom d’IIIF pour Cadre International d’Interopérabilité de l’Image. La disponibilité gratuite de documents basés sur l’image est fondamentale pour la diffusion des connaissances. La présentation montre le fonctionnement de l’IIIF, la façon de relier les données entre les institutions et de créer des espaces de travail virtuels.

- Ce que la technologie des capteurs et de l’automatisation dans l’agriculture peut faire aujourd’hui

Des problèmes tels que la rareté des ressources, les changements climatiques, la demande mondiale croissante de denrées alimentaires et de matières premières renouvelables obligent les agriculteurs et les entrepreneurs agricoles allemands à réfléchir à de nouvelles stratégies et techniques de travail pour accroître la productivité.

Le développement rapide des capteurs et de traitement de données connectés par Internet, est l’une des clés qui peut aider à relever les défis actuels vers une agriculture 4.0 pour : la maîtrise du processus de production, la reconnaissance de l’image avec les remorques semi-automatique, la communication entre les machines et les transports sans conducteurs.

* Pirater le marché de l’immobilier

Le logement est caractérisé par la propriété privée et les propriétaires peuvent louer pour faire des bénéfices. Face à une forte demande de locataires, apparaissent de nouveaux projets de gestions d’habitats auto-gérés. Cette présentation explique le fonctionnement de Mietshäusersyndikat, une coopérative non commerciale, qui permet de devenir propriétaire d’un habitat auto-géré et qui ne reviendra pas dans le parc privé. Le réseau syndical de l’habitat comprend ainsi plus de 125 maisons privées, qui sont gérées par les résidents eux-mêmes.

Des présentations techniques, des projets scientifiques ou des ateliers "Do It Yourself" menés dans des hackerspaces, fablabs ou en milieu scolaire et universitaire :

- Structures organisationnelles pour le développement de logiciels libres durables. L’intervenant partage des techniques sur comment structurer les projets, se protéger juridiquement et préserver la contribution des communautés.

- Que fait réellement un O.S pour nous ?. Les modèles classiques de développement d’applications impliquent de parler à un système d’exploitation à travers des abstractions de son choix. Cette présentation aborde les avantages pour les développeurs d’applications. Le piratage des systèmes d’exploitation est à portée de main !

- Renforcement du développement Open Source. Les logiciels que nous construisons peuvent être défectueux, mais aussi leurs dépendances, les outils ou simplement le processus de conception.

En tant qu’auteur, il est de notre responsabilité de construire un logiciel sécurisé et de nous donner les moyens de vérifier notre travail. En partageant mes 15 années d’expériences dans la conception de logiciel open-source, je veux sensibiliser le public à la sécurité dans le processus de développement et présenter combien la collaboration est importante.

- OpenPower. Dans l’état actuel du développement de processeurs,

n’existe-t-il pas de matériel ouvert ? En dehors des produits x86 Intel, il y a eu des initiatives dans l’industrie du matériel pour avoir des alternatives. La présentation développe des comparaisons et des développements.

- MQA - Un DRM-Trojan astucieux et furtif, un regard critique sur un nouveau format audio. Master Quality Authenticated (MQA) est un nouveau format audio arrivé en 2014 et qui promettait : un son de qualité studio chez soi et sans DRM. MQA est soutenu par les trois grands labels Warner, Universal, Sony et des d’agences de droits d’auteurs indépendants dont la Recording Industry Association of America. Cette conférence examinera à la fois le DRM de MQA et la qualité sonore.

- SCADA - gateway to (s)hell. Cette présentation se penche sur l’(in)sécurité des passerelles, en commençant par de simples vulnérabilités, puis en plongeant dans le reverse enginnering du firmware et en cassant le cryptage des mises à jour du firmware. Les vulnérabilités trouvées seront ensuite démontrées en direct sur un système SCADA portable.

- Distribution de clé moderne avec ClaimChain. Une infrastructure à clé publique décentralisée qui prend en charge la vérification en respectant la vie privée. ClaimChain est une infrastructure à clé publique unique en ce sens qu’elle peut fonctionner dans des environnements entièrement décentralisés (PKI) et sans révéler le graphique social des utilisateurs.

- TrustZone ne suffit pas. Détournement des composants de débogage pour la sécurité intégrée. Cette présentation traite de la sécurité des systèmes embarqués et de l’architecture des processeurs ARM : nous pouvons assurer la sécurité avec le framework ARM TrustZone. L’intervenant montre que la plupart des processeurs ARM incluent des composants de débogage (également appelés composants CoreSight) qui peuvent être utilisés pour une sécurité efficace.

- C++, découverte, abus et protection. C ++ est un langage de programmation très populaire dans les grands projets de logiciels qui nécessitent modularité de la programmation orientée objet et la haute efficacité offerte par un accès de bas niveau à la mémoire et du système. Malheureusement, le C ++ n’applique pas de sécurité à la mémoire. Ce qui conduit à des vulnérabilités et donc de subir des attaques.

- Un bilan 2017 des cauchemars de sécurité 0x12. Quels nouveaux développements ont émergé ? Quels nouveaux mots à la mode et tendances pour 2018 ? En quête de toujours plus de transparence, de critique, d’autocritique et d’optimisation, nous examinerons également les prédictions antérieures concernant nos anciennes prévisions.

- Le fonctionnement du 34C3, quelques photos de l’ambiance du 33C3 (2016) qui viennent des animateurs scientifiques qu’ils ont cités durant les conférences du 34C3, dont une demande en mariage publique sur scène et ... la bague faite maison !

Les documents ressources

- Le programme du 34C3

- Découvrir les thèmes choisis pour chaque année.

- Visionner les vidéos en temps réel]

- Les canaux : wiki, le blog, le canal irc #34c3 (serveur freenode)

- Retrouver les archives dont les vidéos après l’événement

- Chaos Computer Club , Chaos Communication Camp et en savoir plus sur le "C-Base" à Berlin

- Mes synthèses en français, des éditions de 2015 et 2016