30.12.2018 - par Valérie Dagrain CC-BY-SA 4.0

Présentation

Depuis 1984, le CCC, Chaos Computer Club, accueille chaque année des intervenant-es sur des thèmes de la sécurité informatique, le hardware et making et qui se sont élargis à l’éthique, la société et les politiques, l’art et la culture, les sciences et la résilience.

Originellement le Congrès se déroulait à Berlin, puis Hambourg pour accroitre sa capacité d’accueil et mobiliser ailleurs. Tout comme en 2017, le congrès se déroulera à Leipzig en Allemagne.

C’est 35ème édition se nomme 35C3, étant organisée par le CCC (C3).

Pour 2018, la devise du congrès est « refreshing memories ».

Le programme

Consulter le programme des 155 conférences qui se déroulent du 27 au 30 décembre 2018.

Le programme comprend des projets sur place et des "lightning talks" où chacun peut s’inscrire pour présenter en 1mn, un projet, un état d’avancement ou une demande de conseils. Un grand merci au comité du CCC pour la visibilité significative de femmes conférencières.

Toutes les informations et ressources sur le site organisateur

- la page principale

- l’appel à participation (conférences, volontaires...).

- Suivre les conférences en temps réel (streaming) durant ces 4 jours. La plupart des interventions sont en anglais et certaines en allemand avec des informations sur les sous-titres. Cette année 2018, 5 conférences sont diffusées en parallèle de 11H du matin jusqu’à minuit. Certaines conférences sont en allemands mais des traductions permettent d’écouter parfois en anglais ou français.

- pour accéder aux vidéos de 2018 et les archives des ressources media pour voir ou revoir les vidéos des conférences des années précédentes.

- pour s’informer et relayer sur twitter, le hashtag est #35C3 @ccc

Synthèse des 4 journées de conférences

1ere journée le 27.12.2018, 2ème journée le 28.12.2018, 3ème journée le 29.12.2018 et la 4ème journée le 30.12.2018

J4 - Des conférences du 30 décembre 2018

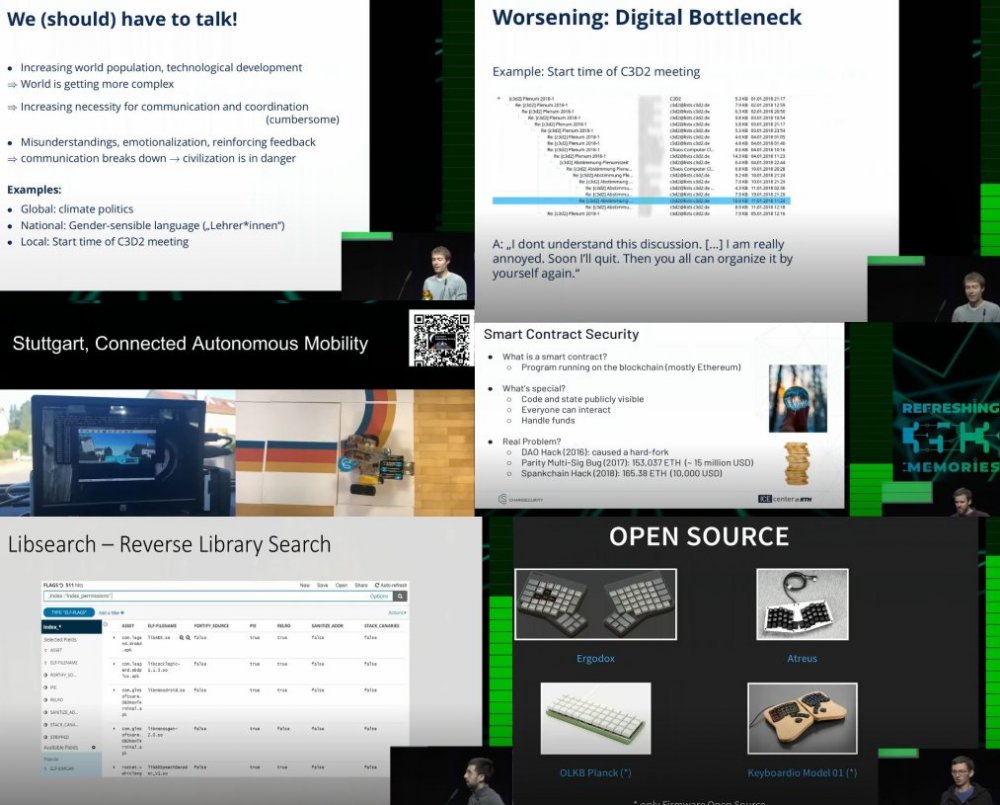

Éthiques, Société et Politiques

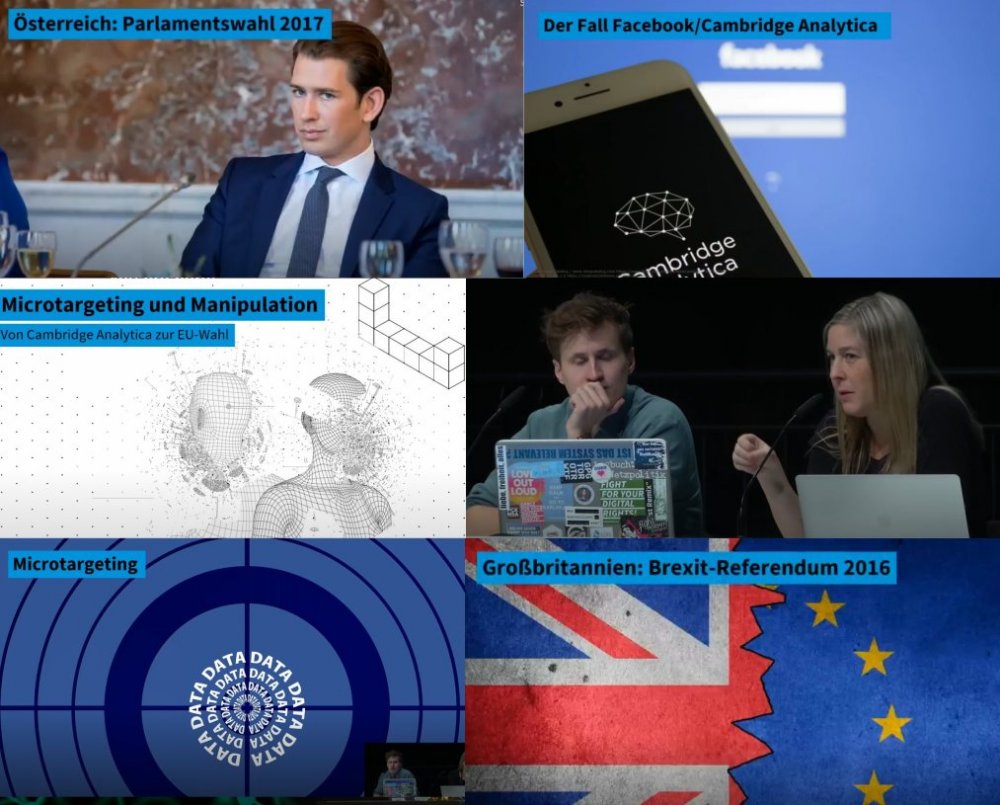

- Micro-ciblage et manipulation - De Cambridge Analytica à l’élection Européenne. La présentation traite des possibilités de micro-ciblages et de désinformation à l’aide de plates-formes publicitaires telles que celles de Facebook. Elles se révèlent plus diverses qu’on ne le soupçonnait avant le scandale Cambridge Analytica. Nous examinerons cette question dans la perspective des (prochaines) élections en Europe. Depuis la campagne présidentielle américaine et la décision du Brexit, des éléments ont été révélés car ils ont aidé à influencer des résultats des élections. Des contre-mesures sont actuellement prévues à Bruxelles pour protéger les élections au Parlement européen contre des manipulations secrètes non sollicitées.

- Bulletin météo 2018 - Les hauts et les bas de la politique des réseaux en Allemagne et en Europe

L’année 2018 a offert de nouvelles actions dans la net-politique : la grande coalition s’est réchauffée avec le gouvernement fédéral en Allemagne, ce qui menace des groupes de travail sur le numérique. La bonne nouvelle est que la stratégie de réseau est arrivée et ne disparaît pas si rapidement. La mauvaise nouvelle est qu’il y a peu d’exemples de bonnes méthodes pour mettre l’accent sur la protection. - Alors que la directive sur le droit d’auteur est susceptible d’ancrer les filtres de téléchargement et les droits d’auteur au niveau de l’UE, le ministre de l’Intérieur préconise des filtres de téléchargement pour lutter contre la propagande terroriste.

- Le règlement sur la protection de la vie privée a trop de partisans des droits des consommateurs au Parlement, il est donc maintenant arrêté au Conseil de l’UE.

- Le scandale entourant Cambridge Analytica a suscité un débat public poussé sur les modèles économiques et la protection de la vie privée sur Facebook et ses partenaires.

- Le RGPD, Règlement Général sur la Protection des Données a d’ailleurs vu le jour.

- Concernant l’Intelligence Artificielle, on ne sait pas la position des hommes politiques sur ces sujets.

- On constate plus de surveillance, exemple : à la gare de Südkreuz, des systèmes de vidéosurveillance biométriques ont été testés et pourraient être déployés prochainement.

- OpenSchufa et les lois ouvertes

Les entreprises privées n’ont pas d’obligation d’être aussi transparentes que les autorités publiques. Pour améliorer cette transparence, les intervenants présenterons 2 projets : OpenSchufa, pour reconstruire le processus de notation de Schufa et les lois en vigueur qui prévoient pour la 1ere fois et gratuitement, tous les bulletins de lois fédérales depuis 1949.

Sécurité

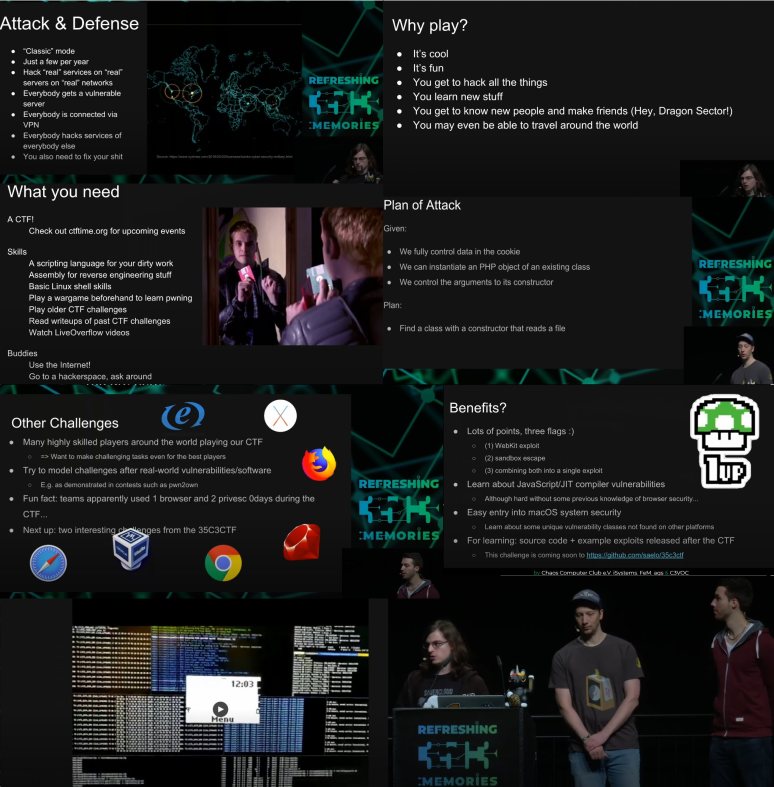

- Sur les CTF, Capture The Flag

Chaque année depuis 2011 (depuis le 28C3), nous organisons un CDT, un concours de « capture de drapeau » à l’intention des membres du Congrès et du monde entier.

Les compétitions Capture the Flag ont commencé à faire partie de la communauté Infosec il y a plus de 20 ans. Quand nous avons commencé à jouer, c’était des jeux occasionnels pour améliorer nos compétences le week-end avec un groupe d’amis. Au cours des dernières années, la communauté de la FCE s’est beaucoup développée et vous pouvez maintenant jouer chaque fin de semaine si vous le souhaitez : la gamme de sujets comprend la rétro-ingénierie, la cryptographie et le Web ainsi que l’exploitation de binaire. Si vous résolvez vous obtenez un drapeau. Nous sommes honorés que plus d’un millier d’équipes jouent avec nous chaque année aux quatre coins du monde et suivent nos chaînes IRC.

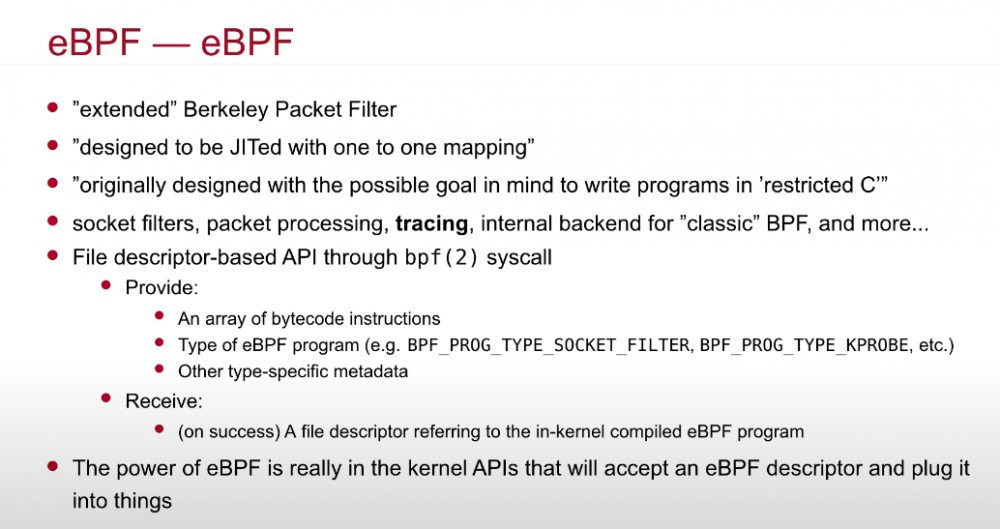

- Suivi du noyau avec eBPF - Déverrouiller le mode God sous Linux

Avez-vous déjà voulu vider tout le trafic IPC sur un système Linux ? Jusqu’à récemment cela nécessitait une configuration importante impliquant l’utilisation d’un débogueur de noyau et autres. Cette présentation expose la fonctionnalité eBPF du noyau Linux et couvrira les utilisations au-delà du simple profilage de code. Nous montrerons comment eBPF peut être utilisé à la fois de manière défensive et offensive pour protéger ou compromettre un système. eBPF (ou "étendu" Berkeley Packet Filter) est un bytecode et une machine virtuelle utilisés comme environnement informatique sécurisé dans le noyau Linux pour effectuer des actions de programmation arbitraires. Enfin, cet exposé montrera que si eBPF peut généralement être "sûr" pour le noyau lui-même, il ne l’est pas lorsqu’il est appliqué au code de l’espace utilisateur.

- Le micrologiciel Bluetooth de Broadcom sur les appareils courants (tels que Nexus 5, Nexus 6P, Raspberry Pi 3 et Raspberry Pi 3+) partage les mêmes mécanismes de mise à jour ce qui permet des modifications de micrologiciel locales.

Avec InternalBlue, nous avons publié un cadre pour modifier les couches Bluetooth inférieures. Dans cet exposé, nous allons encore plus loin et démontrons un exploit à distance dans le micrologiciel Broadcom et une nouvelle attaque (CVE-2018-19860) qui peut planter la pile Bluetooth...

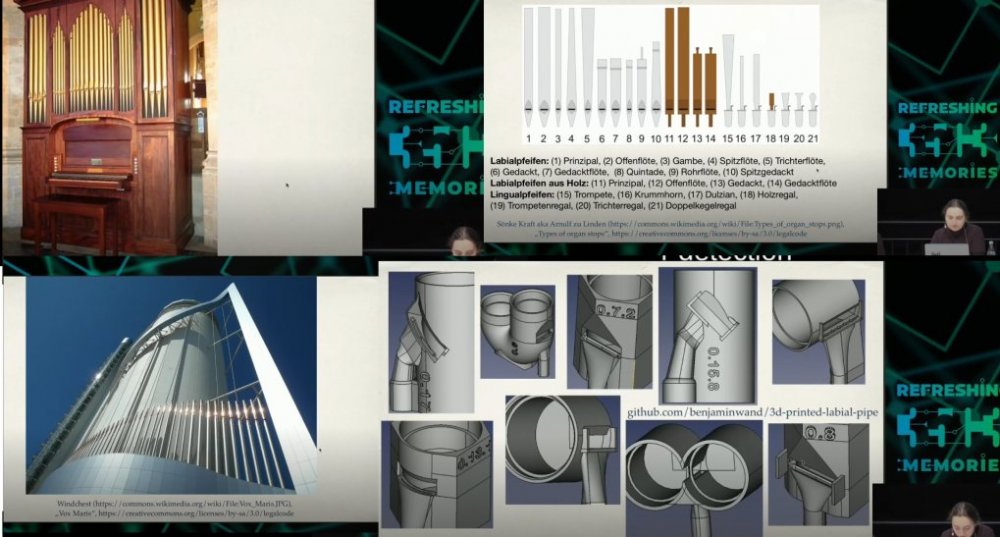

Hardware et making

- Bâtiment d’orgue Open Source - Un peu de science et de plaisir avec des orgues imprimées en 3D. La conférence présente la fabrication d’instruments de musique car c’est difficilement accessible au public. L’intervenante apporte des tuyaux imprimés en 3D, présente les tendances en électronique et les fichiers de CAO, Conception assistée par ordinateur.

Science

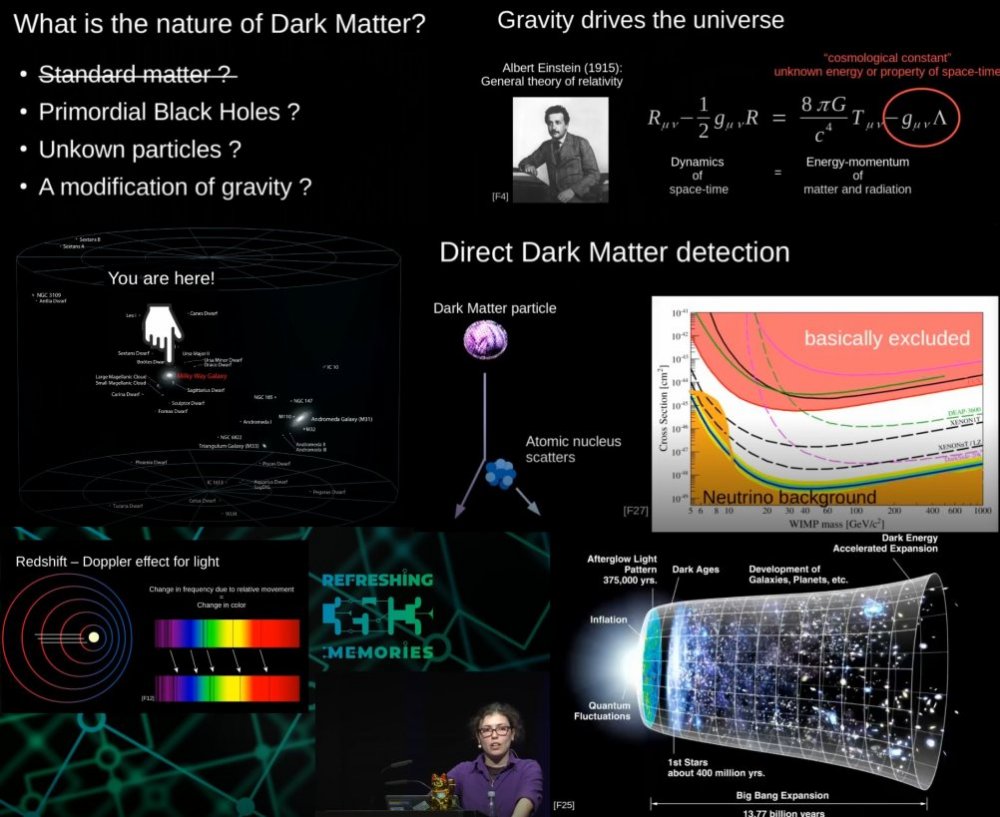

- Faisons de l’ingénierie inverse sur l’Univers. Il y a 4 fois plus de matière noire et plus de 15 fois plus d’énergie noire que de matière ordinaire dans l’univers. Et nous n’avons absolument aucune idée de ce que pourraient être ces substances sombres invisibles. Cette présentation montrera comment nous savons que l’énergie noire et la matière noire existent, bien que nous ne puissions pas les voir directement.

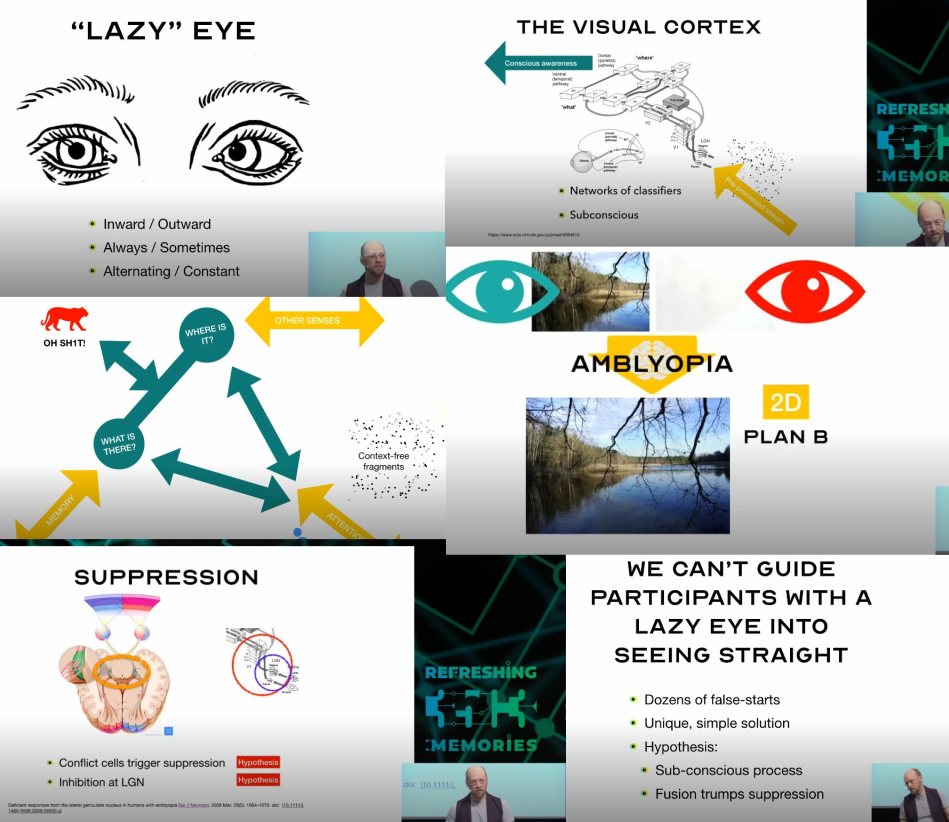

- Pirater comment on voit - Un moyen de réparer les yeux paresseux. Nous voyons surtout avec l’esprit et l’esprit est flexible. Pour les 400 millions de personnes atteintes d’amblyopie (œil paresseux), c’est parce que le cerveau s’est heurté à « une erreur d’installation » en liant les deux yeux alors qu’ils étaient bébés. En tant que "plan B", leur cerveau s’est éteint. Je vais parler un peu du fonctionnement du système visuel et de la façon dont notre logiciel de réalité virtuelle open source (soutenu par le laboratoire de Leipzig et le prototypefund.de) peut pirater cette suppression pour donner une chance de "réinstaller" une pleine vue avec deux yeux. En savoir plus sur le site eyeskills.org

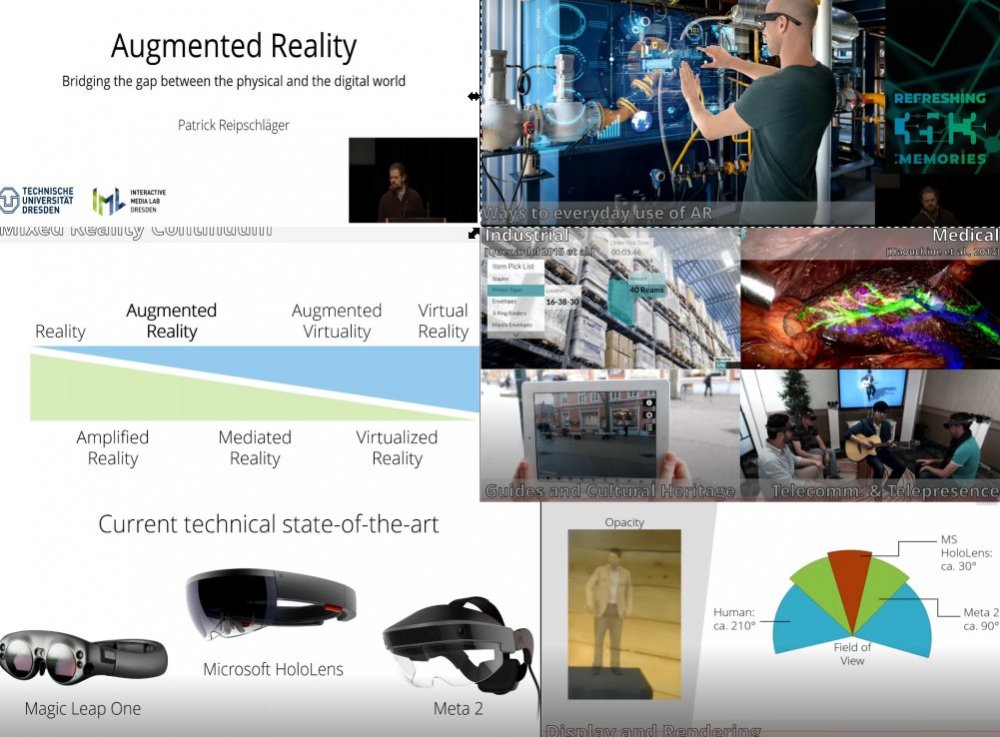

- Réalité augmentée - combler le fossé entre le monde physique et le monde numérique. On a beaucoup parlé de la réalité virtuelle (VR), mais il existe encore très peu d’applications pour améliorer notre vie quotidienne en dehors du divertissement.

La réalité augmentée (AR) est moins connu que la réalité virtuelle mais elle peut se "lier" avec la VR : au lieu de remplacer le monde réel par un monde virtuel, l’AR améliore la réalité avec du contenu virtuel. Par conséquent, la RA peut être une passerelle permettant aux gens d’accéder aux technologies actuelles et de les comprendre, pourrait offrir des possibilités pour la navigation, les voyages ou l’éducation. Cette présentation donnera un aperçu général des effets indésirables et en expliquera les avantages et les cas d’utilisation, ainsi que les problèmes pouvant survenir, par exemple en matière de confidentialité, de sécurité des données, ainsi que de problèmes psychologiques et sociologiques.

Art et Culture

- Les machines sont-elles féminines ? - Explorer les relations entre la conception, la perception des machines et les dynamiques. Pourquoi les systèmes de navigation ont-ils une voix féminine ? Nous connaissons Tay, Eliza et Siri non seulement en tant que prénoms féminins mais également en tant que chat (discussions) et logiciel, qui interagissent directement avec les humains. Bien que les programmes informatiques soient sans sexe, le genre n’est pas annulé dans les interactions homme-machine. Cette présentation a pour objectif d’examiner la manière dont nous cartographions le genre avec des ordinateurs et les machines. Cela inclut l’étude de logiciels dans l’interaction homme-machine, ainsi que la recherche dans une histoire culturelle d’imagination et de construction de machines à l’image de l’homme.

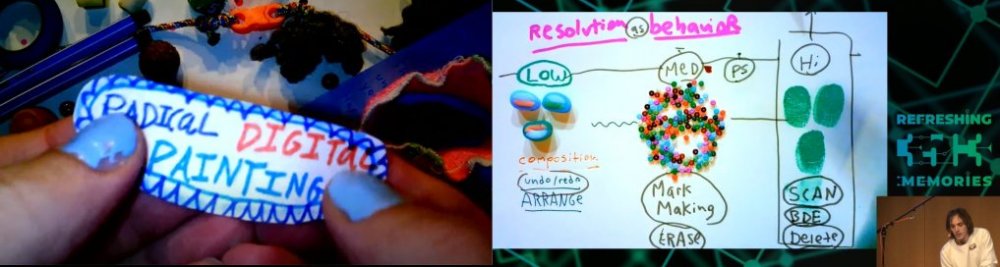

- Peinture numérique radicale - Manipulation fantastique des médias. Radical Digital Painting est une conférence qui présente plusieurs idées liées à la peinture contemporaine, son histoire et qui touche au numérique. Cette présentation s’inspire et s’inscrit dans la continuité de l’intervention Radical Computer Music. De nos jours, une recherche Google sur « peinture numérique » fait principalement appel à des tutoriels Photoshop sur la traduction de techniques de peinture représentatives anciennes en supports informatiques, mais le sujet de la peinture numérique a bien plus à offrir aux beaux-arts en termes de poésie et de théorie. L’intervenant a créé des programmes qui mettent l’accent sur l’expressivité abstraite, le jeu et l’improvisation sur la qualité de la production...

Résilience

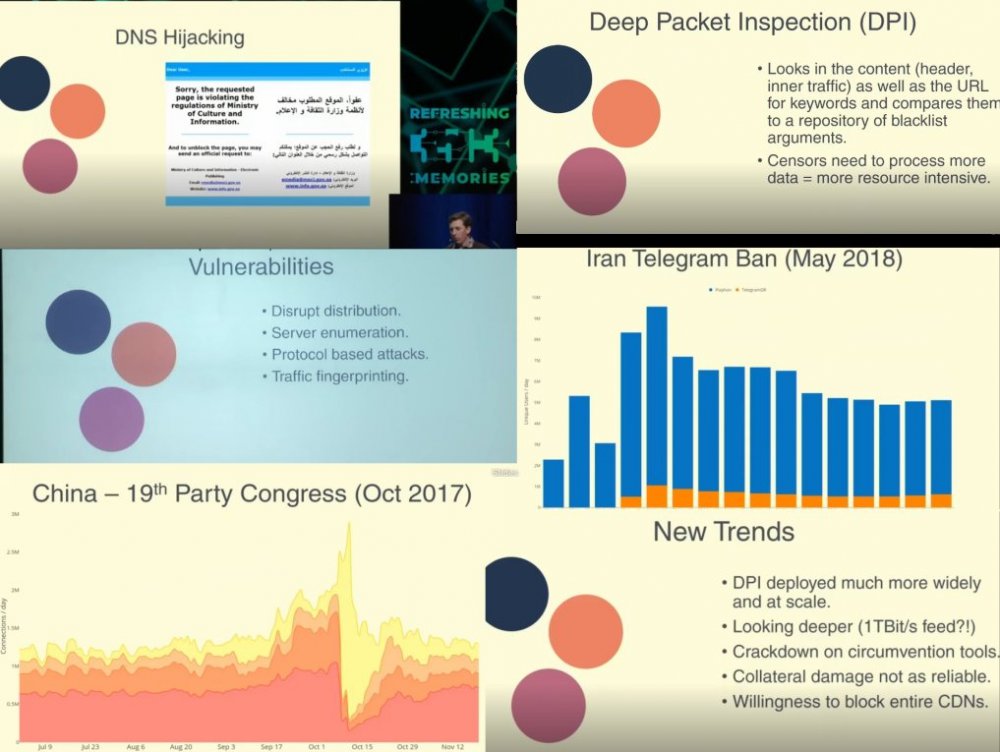

- Chat et souris : éluder les censeurs en 2018 - Préserver l’accès à l’Internet ouvert avec la technologie de contournement. L’infrastructure Internet mondiale est confrontée à des adversaires qui veulent contrôler les informations qui y circulent or différentes politiques de censure menacent l’intégrité de la sphère publique elle-même. Nous présentons ici les techniques croissantes déployées par les censeurs et comment continuer de préserver l’accès à un Internet ouvert pour toutes les communautés.

Nous répondrons à ces questions : quels sont les outils de contournement et comment fonctionnent-ils ? comment les techniques des adversaires ont-elles évolué et quelles sont les innovations ? Comment les économies émergentes ont-elles été touchées lorsque le matériel et les logiciels de censure/surveillance sont intégrées à la nouvelle infrastructure ? Quelles tendances et mouvements sociaux / politiques ? Quelle prochaine génération de technologies de censure et de contournement ?

Activités au CCC

- Kickstart the Chaos : Hackerspace pour débutants. D’après le mythe, le CCC n’était qu’une association. Nous vous montrerons comment traiter avec humour, les sujets dans un hackerspace. Illustration avec le groupe de jeu de plateau (Nerdstammtisch), l’histoire du Chaostreff Flensburg e. V., comment faire augmenter le nombre des membres, créer une communauté et gérer votre trésorerie pour vos projets.

- Les cauchemars de la sécurité 0x13. Que s’est-il passé dans le domaine de la sécurité informatique au cours de la dernière année ? Quels nouveaux développements ont émergé ? Quels sont les nouveaux mots à la mode et tendances ? Comme toujours, nous présentons un bilan 2018 et les perspectives pour 2019 et au-delà, en matière de sécurité informatique. Ce que nous voulons vraiment savoir, c’est quels poltergeists intelligents hanteront nos appareils, à quels maîtres vont-ils obéir et comment allons-nous nous en débarrasser !

Des conférences en parallèles :

- Rocket Science

- Conférences éclairs

Les documents ressources

• Le programme du 35C3 de 2018

• Découvrir les thèmes choisis pour chaque année.

• Visionner les vidéos en temps réel]

• Les canaux : wiki, le blog, le canal irc #35c3 (serveur freenode)

• Retrouver les archives dont les vidéos après l’événement

• Chaos Computer Club , Chaos Communication Camp et en savoir plus sur le "C-Base" à Berlin

• Mes synthèses en français, de conférences du CCC de 2015, 2016 et 2017.